sicurezza informatica

Autenticazione a più fattori

23/01/2023

Aggiungere livelli di autenticazione per incrementare la sicurezza dei nostri account

Da sempre l’uomo affida il riconoscimento delle persone all’immagine del viso; un neonato, ad esempio, impara a riconoscere le espressioni della madre prima di ogni altra cosa ed è naturale abbinare un viso con una e una sola identità. L’identificazione comprende, quindi, in modo naturale il processo di autenticazione e orienta di conseguenza tutto il nostro comportamento sociale.

Nel contesto digital, il riconoscimento di caratteristiche quali viso, voce, postura è impossibile da un lato o facilmente eludibile dall’altro, mettendo a repentaglio quindi il naturale processo di identificazione e autenticazione; ecco perché diventa normalmente necessario aggiungere anche altri attributi che ne accrescano l’affidabilità, attributi che ricadono in una delle seguenti casistiche:

- IO SONO, che identifica l’interlocutore mediante una caratteristica fisica connessa esclusivamente a lui (un elemento biometrico, per esempio);

- IO SO, con la quale identifico l’interlocutore perché è in possesso di una password, un’informazione che solo io e lui condividiamo;

- IO HO, ovvero un oggetto, una chiave, un token (es. la chiavetta generatrice di codici dell’home banking) codificata in comune con l’interlocutore.

Laddove manchino dati diretti, ci si può affidare normalmente a documenti emessi da enti ufficiali, che certifichino l’identità dell’interlocutore. Nel mondo digitale, questi sono rappresentati dalle Certification Authority.

In ambito digitale, il furto d’identità è reso estremamente possibile dalla quantità di indizi digitali che lasciamo in rete (si pensi alle immagini pubblicate sui social, oppure ai dati condivisi con altri, come indirizzo mail, rubrica dei contatti, partecipazione a sondaggi, commenti di orientamento politico). Queste informazioni restano disponibili per lungo tempo (se non per sempre) e diventano facili prede per i malintenzionati che potrebbero falsificarle e manometterle.

Come proteggere al meglio i nostri dati personali?

L’idea è quella di rendere sempre più robusto e consolidato il processo di autenticazione, per essere certi di verificare in modo univoco e veritiero l’identità del nostro interlocutore.

Dover dimostrare la propria identità è una prassi comune, magari quando ci colleghiamo ad un sistema bancario. Ma perché un solo fattore di riconoscimento, ad esempio un PIN o una password, non è sufficiente per proteggerci? Perché se quella password, per quanto complessa possa essere, è l’unico elemento associato alla nostra identità, cioè la nostra unica protezione, e viene intercettata e riconosciuta, la nostra capacità di fruire del sistema è compromessa ed è quanto meno a rischio.

Ecco perché sempre più sistemi stanno abbandonando questo tipo di autenticazione intrinsecamente “debole” e optano, invece, per la cosiddetta autenticazione a più fattori (MFA – Multi factor authentication), che richiede di fornire simultaneamente due o più informazioni associate ad un utente.

La Multi Factor Authentication rende il processo di autenticazione più complesso e sicuro: anche ammettendo che un hacker, servendosi di attacchi phishing o social engineering, riesca a rubare le credenziali di accesso all’utente (cioè la password), si suppone che non sia comunque in grado di accedere contemporaneamente al vettore dell’autenticazione secondaria (per esempio un’app su uno smartphone).

L’autenticazione multi-fattore può offrire svariate opzioni di autenticazione, quali dati biometrici, un token di sicurezza (PIN) o la posizione geografica dell’utente. I progressi tecnologici hanno reso poi relativamente semplice la sua implementazione per gli account principali, i repository di dati e i sistemi cloud. La crescita vertiginosa dei furti di password e degli attacchi di violazione delle credenziali di accesso spiegano la sempre maggiore adozione di questo tipo di autenticazione.

Perché è stato necessario ricorrere all’autenticazione a due fattori? Essenzialmente a causa di due problemi principali. Innanzitutto, ci si è accorti che le risorse informatiche in mano ai cybercriminali permettono loro di effettuare milioni di tentativi in breve tempo per decifrare le password delle potenziali vittime. A questo si aggiunge la pessima abitudine degli utenti di utilizzare spesso la stessa password su sistemi e account differenti. È evidente, quindi, che una volta violata tale password, un malintenzionato potrà accedere a tutti i sistemi cui può accedere la vittima.

In alcuni casi, l’autenticazione a più fattori non è una scelta; spesso, ma purtroppo non ancora in modo massiccio e diffuso, le aziende richiedono ai dipendenti di fornire molteplici forme di autenticazione per accedere a risorse, come le reti private virtuali (VPN) e ai sistemi cloud. In altri casi, invece, l’utilizzo di questo metodo è facoltativo: molti siti web e applicazioni offrono l’opzione MFA, ma è una nostra scelta abilitarla.

Perché scegliere l’autenticazione a più fattori?

Ecco tre buoni motivi per cui dovremmo sempre utilizzare l’autenticazione multi-fattore (se disponibile):

- È facile da attivare – Ogni volta che ci si collega è necessaria un’azione per abilitare l’MFA, ma la procedura è semplice; i siti e le applicazioni generalmente offrono istruzioni semplici e chiare per la relativa configurazione.

- È semplice da utilizzare – Ci sono diversi modi in cui un’azienda può implementare l’autenticazione a più fattori, ma qualunque sia la tecnologia utilizzata per i fattori di autenticazione aggiuntivi, il processo di login richiede solo pochi secondi in più.

- È molto più sicura di una semplice password –Come già detto, i criminali informatici hanno accesso ad una mole inimmaginabile di nomi utente e password rubate, vendute nei forum clandestini; pertanto, anche solo ipotizzare che la nostra password sia di difficile individuazione è purtroppo oggi sempre più un azzardo.

Email Security

27/12/2022

Stando al rapporto Clusit “nel 2021 gli attacchi nel mondo sono aumentati del 10% rispetto all’anno precedente e sono sempre più gravi”.

Gli attacchi crescono in quantità e qualità e per la prima volta dopo anni si evince che gli attaccanti non mirano più a multiple targets, bensì a target mirati e ben specifici.

Al giorno d’oggi in cui il digital permea la nostra quotidianità, risulta necessario comprendere che la sicurezza non è un prodotto, cioè un qualcosa che acquistiamo come black-box per proteggerci, ma è un processo, un insieme di strategie e soluzioni atte a garantire un alto livello di sicurezza.

Agli albori Internet è stato costruito con una visione ottimistica e quindi senza tener contro della sicurezza della rete. Oltre a ciò, ci sono tanti altri elementi che favoriscono una bassa sicurezza in generale: ad esempio l’alta competitività che porta ad un basso “time-to-market” finalizzato ad un ROI alto (Return on Investiment), oppure ad uno scarso testing del software o peggio, un design iniziale che non tenga in considerazione di aspetti di sicurezza che ad oggi nessuna software house può evitare.

Per ottenere un buon livello di sicurezza, ogni elemento della catena dev’essere forte: i dati ci confermano che l’anello debole non sono gli strumenti informatici, ma proprio le persone.

Secondo Verizon, il 91% degli attacchi informatici utilizza le mail come vettore d’attacco.

A tal proposito si definiscono come “social engineering” l’insieme di tecniche utilizzate dagli hacker per manipolare la psicologia umana e indurre l’utente a eseguire certe azioni. Purtroppo per noi, questi sistemi di attacco sono semplici da implementare, economici e allo stesso tempo molto remunerativi.

Una forma molto usata di social engineering è il “phishing” per il quale gli utenti vengono spinti ad agire senza pensare alle conseguenze sfruttando e-mail, siti web clonati, ecc…

Esistono diverse tipologie di Phishing in base a come viene sfruttato il fattore umano:

- Spear Phishing: si concentra su uno specifico target (individuo od organizzazione) ed è mirato alla sottrazione di informazioni sensibili.

- Vishing: è una truffa di phishing che utilizza come strumento di veicolazione il telefono. Tra tutte le tipologie di phishing è quella che richiede più interazione umana.

- Whaling: si distingue dalle altre tipologie per la scelta del target di alto livello. Infatti, il Whaling è un tentativo di ottenere informazioni riservate e sensibili all’alta dirigenza di un’azienda.

- Smishing: è un tipo di phishing che utilizza gli SMS invece che le tradizionali e-mail.

- E-mail Phishing: è la tipologia più sfruttata per ottenere informazioni personali o sensibili oppure per veicolare l’installazione di software malevoli.

Secondo Proofpoint, in media, il budget di sicurezza informatica investito dalle aziende per la parte e-mail costituisce l’8% del totale, ma il problema è che le mail costituiscono il principale vettore d’attacco.

In generale, chi difende ha come focus principale la parte di networking; invece, gli attaccanti hanno come target principale le persone!

Cyber Kill Chain

In generale un attacco informatico, qualunque sia il vettore iniziale ha una precisa kill chain (un modello di cyberattacco a più fasi):

- Recupero delle informazioni sul target

- Creazione del payload malevolo (creo l’arma)

- Consegna del pacchetto malevolo

- Esecuzione del malware sfruttando le vulnerabilità del sistema o tecniche di social-engineering

- Creazione di un’installazione persistente sulla macchina target

- Creazione di un canale di comunicazione con i server Command & Control

- Esecuzione delle azioni sul target

Come appare una mail di Phishing?

I cybercriminali fanno leva su due fronti: la paura e il senso di urgenza. Un copione molto frequente è ad esempio informare gli utenti che il loro account è stato bloccato o verrà sospeso se si ignora l’e-mail. La paura porta gli utenti presi di mira a non far caso ai segnali rivelatori di un tentativo di phishing in atto, dimenticandosi di ciò che hanno imparato sul phishing. Di tanto in tanto perfino gli amministratori e gli esperti di sicurezza cadono vittime del phishing.

Solitamente, la stessa e-mail di phishing viene inviata a più persone possibile, perciò i saluti iniziali sono spesso generici.

Vediamo nel dettaglio alcuni consigli per aumentare il nostro livello di attenzione verso questo tipo di e-mail:

- Investigare il campo «Oggetto»: le e-mail di phishing utilizzano spesso un linguaggio urgente, spaventoso o minaccioso, questo per minimizzare il tempo d’analisi da parte dell’utente e indurlo all’azione senza troppi accorgimenti.

- Investigare i campi «From» e «To»: questi campi, in gergo tecnico “display name”, possono essere modificati da un attaccante e non costituiscono l’analogia con indirizzo e numero civico per l’invio della tradizionale posta urbana.

È buona norma porsi domande di questo tipo: ho già ricevuto email da questo indirizzo? È normale ricevere email da questo indirizzo? Se si ha familiarità con questo indirizzo email, leggerlo attentamente e controllare errori di ortografia e sintassi. Ad esempio paypal.com può diventare paypall.com, fasternet.it può diventare fasternet.lt. Il campo To contiene indirizzi e-mail anomali? - Investigare i link: controllare i link contenuti nella mail passando il mouse sopra il testo al fine di rilevare l’indirizzo reale: il testo del link e l’indirizzo di destinazione reale possono essere differenti!

Prestare attenzione poiché alcuni attaccanti utilizzano servizi di URL brevi per mascherare l’URL reale di phishing (es. Bitly, TinyURL, Tinycc…). - Investigare il contenuto e gli allegati: è buona norma porsi domande di questo tipo: il testo della mail contiene un linguaggio urgente, spaventoso o minaccioso? Ci sono errori ortografici, grammaticali o traduzioni scadenti? Viene richiesto di aprire l’allegato? È normale che quel mittente ci chieda di aprire un allegato?

In generale non esiste una bacchetta magica per proteggerci da attacchi di phishing, ma una combinazione di buon senso, scetticismo, soluzioni hardware e software e training continuo aiutano ad innalzare il livello di sicurezza e di filtraggio per questi attacchi. In sintesi, applicare un «sano sentimento di diffidenza» (C. Migliorati, Sabaf). E quindi:

- non rivelare informazioni sensibili;

- se si hanno dei dubbi, contattare il mittente via telefono (non utilizzare le informazioni in calce alla mail sospetta!)

- chiudere schermate di pop-up e non inserire alcun dato.

Cosa abbiamo analizzato nell’ultimo anno?

Come Fasternet nell’ultimo anno e mezzo abbiamo lavorato su un campione di circa 3400 utenti avviando campagne di formazione mirate e continue secondo l’approccio del “continuous learning”. Analizzando i dati ottenuti dalle campagne di phishing simulato si evince che il 59,40% delle persone ha aperto la mail e il 22,18% ha fatto click sul link potenzialmente malevolo.

Inoltre, si evince che per ciascuna azienda od organizzazione c’è sempre qualcuno che clicca sul link potenzialmente malevolo. Si trae che in media il 22,12% dei dipendenti di un’azienda fa click sul link contenuto in una mail di Phishing.

Analizzando invece i punteggi medi degli utenti a fronte del primo assessment in confronto con quello di un anno dopo, si registra un trend di miglioramento medio del 27%. Questo implica che effettuando un percorso di formazione continua e mirata a tutti gli utenti, la superficie d’attacco sfruttabile da un attaccante risulta minore già dopo un anno.

La PEC è sicura?

Le email costituiscono il canale di comunicazione primario per quanto concerne il mondo digitale. Il successo è dovuto a diversi fattori, tra cui la sua economicità e facilità d’utilizzo da parte degli utenti, nonché all’immediatezza di trasmissione.

Le email, però, presentano varie criticità in termini di sicurezza informatica: non garantiscono, ad esempio, la veridicità di mittente e destinatario o dell’orario di trasmissione, nonché permettono il ripudio da parte del destinatario di quella comunicazione.

Da questi fattori è nata l’esigenza di una forma di comunicazione simile, ma che potesse avere validità giuridica: la PEC (Posta Elettronica Certificata).

La PEC è simile alle tradizionali raccomandate postali, ma in forma completamente digitale e assicura agli utenti la certezza, il valore legale, l’invio e la consegna, o la mancata consegna, dei messaggi e-mail al destinatario.

La PEC garantisce, quindi, l’integrità del messaggio inviato, il non ripudio e l’attendibilità di mittente e destinatario tramite l’utilizzo della firma digitale.

La PEC, tuttavia, non garantisce la confidenzialità dei dati trasmessi poiché i messaggi non vengono cifrati, ma vengono comunque trasmessi in chiaro. Inoltre non è esente da attacchi informatici, in quanto sempre più spesso anche le PEC vengono sfruttate come vettore d’attacco iniziale allo stesso modo delle più tradizionali e-mail.

Read moreCookie per tutti

29/09/2022

Quante volte, navigando in Internet, hai accettato dei cookie?

Ti sei mai chiesto a cosa stai dando il consenso accettandoli?

Oggi vedremo insieme che cosa sono i cookies e come funzionano e, soprattutto, perché non dobbiamo avere paura ad accettarli.

I cookies sono dei piccoli file di testo che fanno in modo che il server del sito web che li ha installati possa ottenere informazioni sulla specifica attività che l’utente compie su quelle pagine web.

Ogni volta che quel dispositivo si ricollega al sito gli rimanda il cookie e così è possibile riconoscere e tracciare l’attività a distanza di tempo.

Hai mai notato, ad esempio, che se vai su un sito di e-commerce e aggiungi dei prodotti al carrello, anche se interrompi la sessione e torni sul sito dopo un po’ di tempo, gli articoli rimangono nel carrello?

Questo è possibile proprio grazie ai cookie, che consentono ai siti di offrire agli utenti esperienze personalizzate memorizzando piccole quantità di informazioni su di loro.

Esistono varie tipologie di cookie, vediamole insieme!

Ci sono i Cookie di sessione, ovvero dei cookie temporanei che consentono ad un sito web di riconoscere il dispositivo che sta effettuando la navigazione e quando la sessione finisce vengono rimossi e di conseguenza non trasmettono più informazioni.

La seconda tipologia sono i cookie permanenti che servono per memorizzare le preferenze degli utenti. Questo tipo di cookie viene utilizzato per l’autenticazione dei computer e il loro riconoscimento al fine di individuare l’utente anche in sessioni differenti. I cookie permanenti sono quelli che permettono ai siti di e-commerce di memorizzare gli articoli contenuti nel carrello anche quando l’utente esce dal sito e vengono spesso utilizzati anche per la profilazione dell’utente per monitorare le varie visite alle pagine web.

Abbiamo poi i cookie non essenziali, tramite i quali vengono analizzate le azioni, le preferenze e i dati relativi all’utente. In questo modo è possibile conoscere la provenienza dei visitatori, quale è la loro frequenza di visite su quel sito, quali sono le loro preferenze, e sfruttare queste informazioni a fini di marketing e di profilazione, così da poter migliorare sempre più il servizio offerto.

Perché spesso sentiamo dire che i cookies sono pericolosi? Perché alcuni utenti non si fidano ad accettarli?

State pure tranquilli!

I cookies non sono di per sé pericolosi e non hanno secondi fini, quindi, se stiamo navigando su un sito affidabile, possiamo accettarli senza problemi.

Il Garante della Privacy ha infatti stabilito che per i cookie di profilazione e, in generale, di terze parti, non indispensabili alla navigazione del sito stesso, il titolare del sito deve richiedere il consenso e deve inserire un sistema che anche sia in grado di bloccare questi cookie prima che il visitatore presti il suo consenso a trasmetterli.

Lo scorso giugno il Garante ha, inoltre, approvato le nuove Linee guida in materia di Cookie e altri strumenti di tracciamento.

Queste linee guida tengono conto del quadro giuridico di riferimento, soprattutto a seguito dell’introduzione del Regolamento sul GDPR, della rapida e continua innovazione tecnica e tecnologica delle reti e degli strumenti, dell’evoluzione del comportamento degli utenti, che utilizzano sempre più spesso servizi come il web, i social media, le app e strumenti come computer, tablet, smartphone, smart TV, con il conseguente moltiplicarsi delle possibilità di raccolta e incrocio dei dati ad essi riferiti.

Le nuove Linee guida sono operative da gennaio 2022 e prevedono il rafforzamento del meccanismo del consenso; il rispetto dei principi di privacy by design e by default, offrono agli utenti informative trasparenti e chiare e promuovono il principio di accountability, ovvero l’obbligo di responsabilizzazione e rendicontazione in capo al Titolare e al Responsabile del trattamento dei dati.

Inoltre, il meccanismo vincolante, il cosiddetto «take it or leave it», nel quale l’utente viene obbligato, senza alternativa, ad esprimere il proprio consenso alla ricezione di cookie o altri strumenti di tracciamento è da considerarsi illecito.

Dobbiamo però prestare attenzione quando navighiamo su siti sconosciuti o sospetti perché in questo caso potrebbe essere pericoloso accettare i cookie.

Come dicevamo i cookie non sono pericolosi di per sé e non possono danneggiare un computer, ma potrebbero aiutare gli hacker a infiltrarsi e recuperare le informazioni che contengono e avere accesso alla vostra cronologia di navigazione. Di tanto in tanto quindi è buona prassi cancellare i cookie, svuotando la cache, per ridurre il rischio di violazioni, soprattutto se non navighiamo su siti affidabili.

Read moreSecurity Awareness: proteggere l’asset più importante, quello umano

10/06/2022

Riuscire a fare un bilancio positivo del 2021 non è facile, e l’impresa è resa ancor più complessa se l’aspetto sul quale ci si concentra è la cybersecurity. Il rapporto Clusit relativo appunto a quell’anno segnala che “Nel 2021 gli attacchi informatici nel mondo sono aumentati del 10% rispetto all’anno precedente, e sono sempre più gravi”.

Come avvengono questi attacchi? Anche in questo caso la risposta è chiara, limpida e poco rassicurante.

Risulta evidente che gli attacchi utilizzino come target principale le persone, come viene del resto confermato anche dalle statistiche di Proofpoint, azienda leader nel settore del Security Awareness, produttrice di quella che per 6 anni di fila è stata nominata la migliore soluzione di “Security Awareness Computer-Based Training” dal Magic Quadrant di Gartner.

Secondo l’azienda, infatti il 93% degli attacchi informatici sfrutta il fattore umano, o per meglio dire approfitta delle sue debolezze, e di questi attacchi ben il 96% viene sferrato attraverso una semplicissima mail.

A ciò si aggiunge un fatto ancor più preoccupante: la differenza di visione tra chi deve difendersi e chi attacca. Secondo Proofpoint, il budget di sicurezza informatica investito dalle aziende per mettere in sicurezza la parte e-mail costituisce in media l’8% del totale, ma è evidente che, se come abbiamo detto le mail costituiscono il principale vettore d’attacco, questo non può essere sufficiente.

Chi si occupa di sicurezza nelle aziende in generale si concentra principalmente sulla parte di networking, mentre chi attacca ha come target principale le persone!

No matter what technical controls your customers have, 99% of attacks are human-activated.

Questo non significa certo che non vada protetta la rete attiva e passiva di aziende e organizzazioni, ma deve essere chiaro che è indispensabile ed urgente mettere in cantiere tutto ciò che è necessario per proteggere l’utente finale che, di fatto, è il bersaglio più comune.

La protezione di qualsiasi asset, incluso quello “umano”, non può prescindere da un processo di valutazione dei rischi.

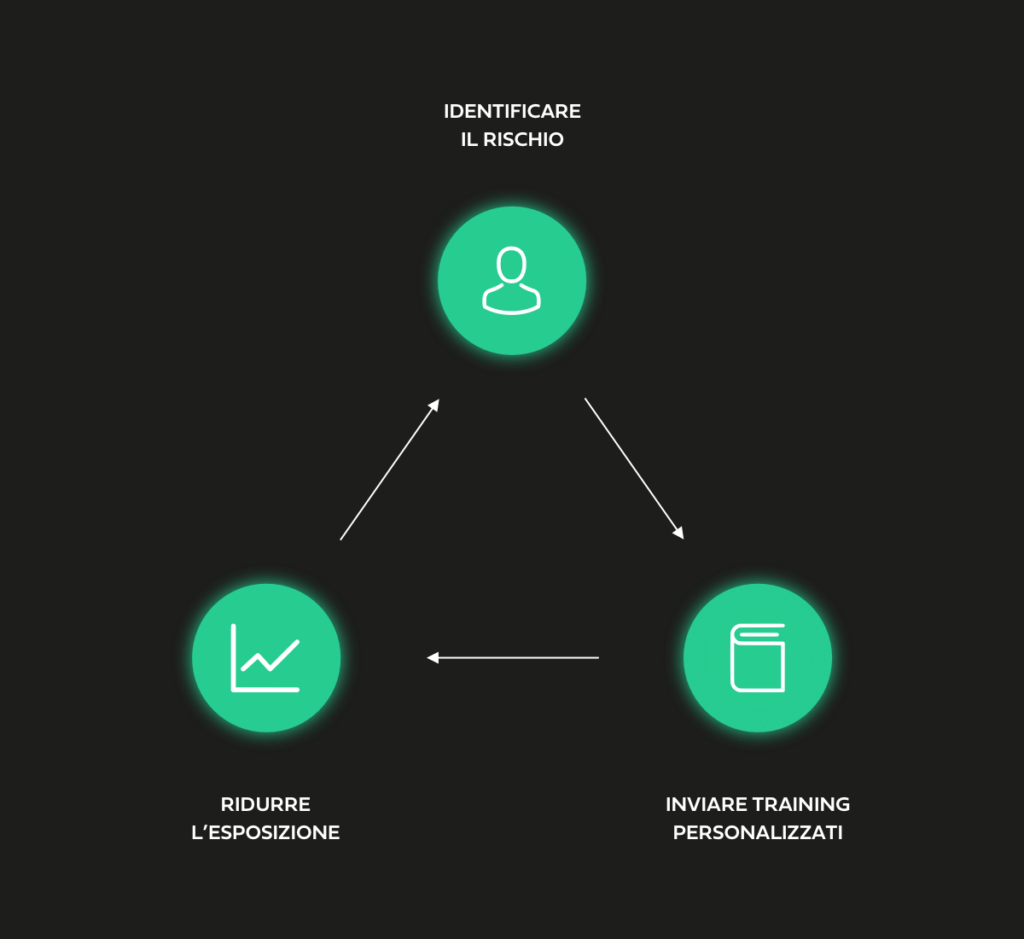

Il percorso da intraprendere può quindi essere così raffigurato:

- Identificare il rischio: ovvero identificare chi viene attaccato e valutare la sua capacità di proteggersi è il primo step. Bisogna comprendere le conoscenze sulla sicurezza informatica e la vulnerabilità alle minacce simulate, identificare le minacce già ricevute, per esempio via e-mail e verificare quanto le persone coinvolte ne siano consapevoli.

- Inviare training personalizzati: si tratta di creare dei training specifici basati sulle minacce presenti, sul comportamento dell’utente e sui knowledge gap, ottimizzando così il tempo di learning e preservando le risorse di business.

- Ridurre l’esposizione: gli utenti finali formati, saranno in grado di segnalare potenziali minacce riducendo così la superficie d’attacco. Gli utenti finali possono segnalare gli attacchi in tempo reale tramite un plug-in client di posta elettronica. In questo modo è possibile assegnare automaticamente la priorità agli attacchi utilizzando una componente di Intelligence, quindi rimuovere le minacce dalle altre caselle di posta, riducendo il tempo di risposta e l’esposizione al rischio.

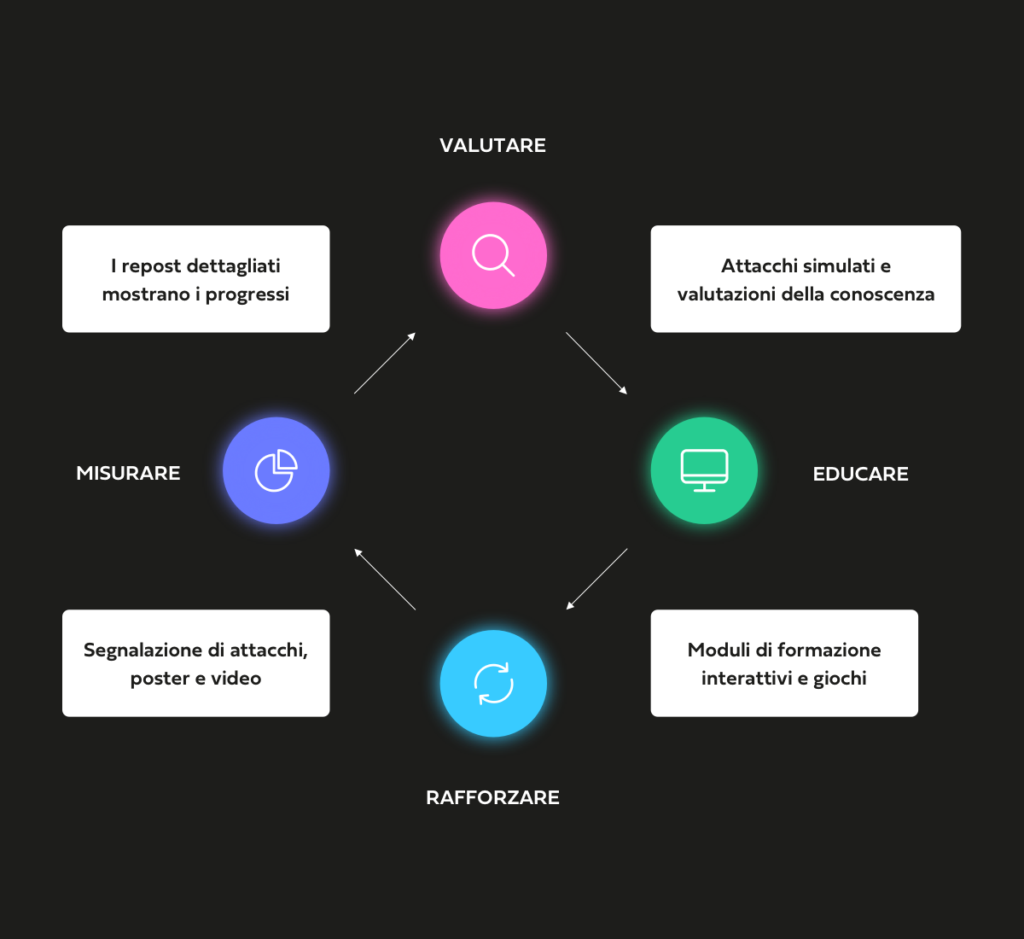

Continuous Learning

People-centric Risk Reduction

Affinché gli utenti finali diventino la prima linea di difesa del cliente, raccomandiamo un approccio basato sulla formazione continua. Questo approccio ha consentito ai nostri clienti di ottenere una riduzione fino al 90% degli attacchi di phishing riusciti da infezioni selvagge e malware.

- Assessment: valutare la conoscenza dell’utente finale e la sua suscettibilità agli attacchi.

- Education: formazione continua composta da moduli di training suddivisi in vari topic. Permette di cambiare il comportamento dell’utente e renderlo consapevole dei rischi.

- Reinforcement: vengono forniti strumenti per rafforzare la conoscenza: da un pulsante per segnalare le mail che per l’utente sono ritenute malevole, ad un prodotto che assegna le priorità alle mail al fine di velocizzare l’alert all’incident response team.

Inoltre, vengono in aiuto video, poster e articoli di sensibilizzazione per aiutare gli end user a utilizzare e ricordare ciò che gli è stato insegnato durante la formazione.

Measurement: una volta completati tutti gli step precedenti è importante valutare il completamento dei training degli utenti nonché ottenere report di business intelligence relativi agli score, ai trend di miglioramento e agli argomenti per i quali gli utenti hanno una più bassa conoscenza e quindi rappresentano una falla per la superficie d’attacco aziendale. Tutto ciò consente un vero miglioramento continuo, personalizzato e automatico.

Read more