internet

Autenticazione a più fattori

23/01/2023

Aggiungere livelli di autenticazione per incrementare la sicurezza dei nostri account

Da sempre l’uomo affida il riconoscimento delle persone all’immagine del viso; un neonato, ad esempio, impara a riconoscere le espressioni della madre prima di ogni altra cosa ed è naturale abbinare un viso con una e una sola identità. L’identificazione comprende, quindi, in modo naturale il processo di autenticazione e orienta di conseguenza tutto il nostro comportamento sociale.

Nel contesto digital, il riconoscimento di caratteristiche quali viso, voce, postura è impossibile da un lato o facilmente eludibile dall’altro, mettendo a repentaglio quindi il naturale processo di identificazione e autenticazione; ecco perché diventa normalmente necessario aggiungere anche altri attributi che ne accrescano l’affidabilità, attributi che ricadono in una delle seguenti casistiche:

- IO SONO, che identifica l’interlocutore mediante una caratteristica fisica connessa esclusivamente a lui (un elemento biometrico, per esempio);

- IO SO, con la quale identifico l’interlocutore perché è in possesso di una password, un’informazione che solo io e lui condividiamo;

- IO HO, ovvero un oggetto, una chiave, un token (es. la chiavetta generatrice di codici dell’home banking) codificata in comune con l’interlocutore.

Laddove manchino dati diretti, ci si può affidare normalmente a documenti emessi da enti ufficiali, che certifichino l’identità dell’interlocutore. Nel mondo digitale, questi sono rappresentati dalle Certification Authority.

In ambito digitale, il furto d’identità è reso estremamente possibile dalla quantità di indizi digitali che lasciamo in rete (si pensi alle immagini pubblicate sui social, oppure ai dati condivisi con altri, come indirizzo mail, rubrica dei contatti, partecipazione a sondaggi, commenti di orientamento politico). Queste informazioni restano disponibili per lungo tempo (se non per sempre) e diventano facili prede per i malintenzionati che potrebbero falsificarle e manometterle.

Come proteggere al meglio i nostri dati personali?

L’idea è quella di rendere sempre più robusto e consolidato il processo di autenticazione, per essere certi di verificare in modo univoco e veritiero l’identità del nostro interlocutore.

Dover dimostrare la propria identità è una prassi comune, magari quando ci colleghiamo ad un sistema bancario. Ma perché un solo fattore di riconoscimento, ad esempio un PIN o una password, non è sufficiente per proteggerci? Perché se quella password, per quanto complessa possa essere, è l’unico elemento associato alla nostra identità, cioè la nostra unica protezione, e viene intercettata e riconosciuta, la nostra capacità di fruire del sistema è compromessa ed è quanto meno a rischio.

Ecco perché sempre più sistemi stanno abbandonando questo tipo di autenticazione intrinsecamente “debole” e optano, invece, per la cosiddetta autenticazione a più fattori (MFA – Multi factor authentication), che richiede di fornire simultaneamente due o più informazioni associate ad un utente.

La Multi Factor Authentication rende il processo di autenticazione più complesso e sicuro: anche ammettendo che un hacker, servendosi di attacchi phishing o social engineering, riesca a rubare le credenziali di accesso all’utente (cioè la password), si suppone che non sia comunque in grado di accedere contemporaneamente al vettore dell’autenticazione secondaria (per esempio un’app su uno smartphone).

L’autenticazione multi-fattore può offrire svariate opzioni di autenticazione, quali dati biometrici, un token di sicurezza (PIN) o la posizione geografica dell’utente. I progressi tecnologici hanno reso poi relativamente semplice la sua implementazione per gli account principali, i repository di dati e i sistemi cloud. La crescita vertiginosa dei furti di password e degli attacchi di violazione delle credenziali di accesso spiegano la sempre maggiore adozione di questo tipo di autenticazione.

Perché è stato necessario ricorrere all’autenticazione a due fattori? Essenzialmente a causa di due problemi principali. Innanzitutto, ci si è accorti che le risorse informatiche in mano ai cybercriminali permettono loro di effettuare milioni di tentativi in breve tempo per decifrare le password delle potenziali vittime. A questo si aggiunge la pessima abitudine degli utenti di utilizzare spesso la stessa password su sistemi e account differenti. È evidente, quindi, che una volta violata tale password, un malintenzionato potrà accedere a tutti i sistemi cui può accedere la vittima.

In alcuni casi, l’autenticazione a più fattori non è una scelta; spesso, ma purtroppo non ancora in modo massiccio e diffuso, le aziende richiedono ai dipendenti di fornire molteplici forme di autenticazione per accedere a risorse, come le reti private virtuali (VPN) e ai sistemi cloud. In altri casi, invece, l’utilizzo di questo metodo è facoltativo: molti siti web e applicazioni offrono l’opzione MFA, ma è una nostra scelta abilitarla.

Perché scegliere l’autenticazione a più fattori?

Ecco tre buoni motivi per cui dovremmo sempre utilizzare l’autenticazione multi-fattore (se disponibile):

- È facile da attivare – Ogni volta che ci si collega è necessaria un’azione per abilitare l’MFA, ma la procedura è semplice; i siti e le applicazioni generalmente offrono istruzioni semplici e chiare per la relativa configurazione.

- È semplice da utilizzare – Ci sono diversi modi in cui un’azienda può implementare l’autenticazione a più fattori, ma qualunque sia la tecnologia utilizzata per i fattori di autenticazione aggiuntivi, il processo di login richiede solo pochi secondi in più.

- È molto più sicura di una semplice password –Come già detto, i criminali informatici hanno accesso ad una mole inimmaginabile di nomi utente e password rubate, vendute nei forum clandestini; pertanto, anche solo ipotizzare che la nostra password sia di difficile individuazione è purtroppo oggi sempre più un azzardo.

Cookie per tutti

29/09/2022

Quante volte, navigando in Internet, hai accettato dei cookie?

Ti sei mai chiesto a cosa stai dando il consenso accettandoli?

Oggi vedremo insieme che cosa sono i cookies e come funzionano e, soprattutto, perché non dobbiamo avere paura ad accettarli.

I cookies sono dei piccoli file di testo che fanno in modo che il server del sito web che li ha installati possa ottenere informazioni sulla specifica attività che l’utente compie su quelle pagine web.

Ogni volta che quel dispositivo si ricollega al sito gli rimanda il cookie e così è possibile riconoscere e tracciare l’attività a distanza di tempo.

Hai mai notato, ad esempio, che se vai su un sito di e-commerce e aggiungi dei prodotti al carrello, anche se interrompi la sessione e torni sul sito dopo un po’ di tempo, gli articoli rimangono nel carrello?

Questo è possibile proprio grazie ai cookie, che consentono ai siti di offrire agli utenti esperienze personalizzate memorizzando piccole quantità di informazioni su di loro.

Esistono varie tipologie di cookie, vediamole insieme!

Ci sono i Cookie di sessione, ovvero dei cookie temporanei che consentono ad un sito web di riconoscere il dispositivo che sta effettuando la navigazione e quando la sessione finisce vengono rimossi e di conseguenza non trasmettono più informazioni.

La seconda tipologia sono i cookie permanenti che servono per memorizzare le preferenze degli utenti. Questo tipo di cookie viene utilizzato per l’autenticazione dei computer e il loro riconoscimento al fine di individuare l’utente anche in sessioni differenti. I cookie permanenti sono quelli che permettono ai siti di e-commerce di memorizzare gli articoli contenuti nel carrello anche quando l’utente esce dal sito e vengono spesso utilizzati anche per la profilazione dell’utente per monitorare le varie visite alle pagine web.

Abbiamo poi i cookie non essenziali, tramite i quali vengono analizzate le azioni, le preferenze e i dati relativi all’utente. In questo modo è possibile conoscere la provenienza dei visitatori, quale è la loro frequenza di visite su quel sito, quali sono le loro preferenze, e sfruttare queste informazioni a fini di marketing e di profilazione, così da poter migliorare sempre più il servizio offerto.

Perché spesso sentiamo dire che i cookies sono pericolosi? Perché alcuni utenti non si fidano ad accettarli?

State pure tranquilli!

I cookies non sono di per sé pericolosi e non hanno secondi fini, quindi, se stiamo navigando su un sito affidabile, possiamo accettarli senza problemi.

Il Garante della Privacy ha infatti stabilito che per i cookie di profilazione e, in generale, di terze parti, non indispensabili alla navigazione del sito stesso, il titolare del sito deve richiedere il consenso e deve inserire un sistema che anche sia in grado di bloccare questi cookie prima che il visitatore presti il suo consenso a trasmetterli.

Lo scorso giugno il Garante ha, inoltre, approvato le nuove Linee guida in materia di Cookie e altri strumenti di tracciamento.

Queste linee guida tengono conto del quadro giuridico di riferimento, soprattutto a seguito dell’introduzione del Regolamento sul GDPR, della rapida e continua innovazione tecnica e tecnologica delle reti e degli strumenti, dell’evoluzione del comportamento degli utenti, che utilizzano sempre più spesso servizi come il web, i social media, le app e strumenti come computer, tablet, smartphone, smart TV, con il conseguente moltiplicarsi delle possibilità di raccolta e incrocio dei dati ad essi riferiti.

Le nuove Linee guida sono operative da gennaio 2022 e prevedono il rafforzamento del meccanismo del consenso; il rispetto dei principi di privacy by design e by default, offrono agli utenti informative trasparenti e chiare e promuovono il principio di accountability, ovvero l’obbligo di responsabilizzazione e rendicontazione in capo al Titolare e al Responsabile del trattamento dei dati.

Inoltre, il meccanismo vincolante, il cosiddetto «take it or leave it», nel quale l’utente viene obbligato, senza alternativa, ad esprimere il proprio consenso alla ricezione di cookie o altri strumenti di tracciamento è da considerarsi illecito.

Dobbiamo però prestare attenzione quando navighiamo su siti sconosciuti o sospetti perché in questo caso potrebbe essere pericoloso accettare i cookie.

Come dicevamo i cookie non sono pericolosi di per sé e non possono danneggiare un computer, ma potrebbero aiutare gli hacker a infiltrarsi e recuperare le informazioni che contengono e avere accesso alla vostra cronologia di navigazione. Di tanto in tanto quindi è buona prassi cancellare i cookie, svuotando la cache, per ridurre il rischio di violazioni, soprattutto se non navighiamo su siti affidabili.

Read moreEDR: Endpoint Detection & Response

10/06/2022

Ad oggi, nel mondo, il 62,5% della popolazione utilizza internet e quindi, ovviamente, dei dispositivi informatici. Sono numeri che, come potete immaginare, continueranno a crescere in maniera consistente già nei prossimi anni.

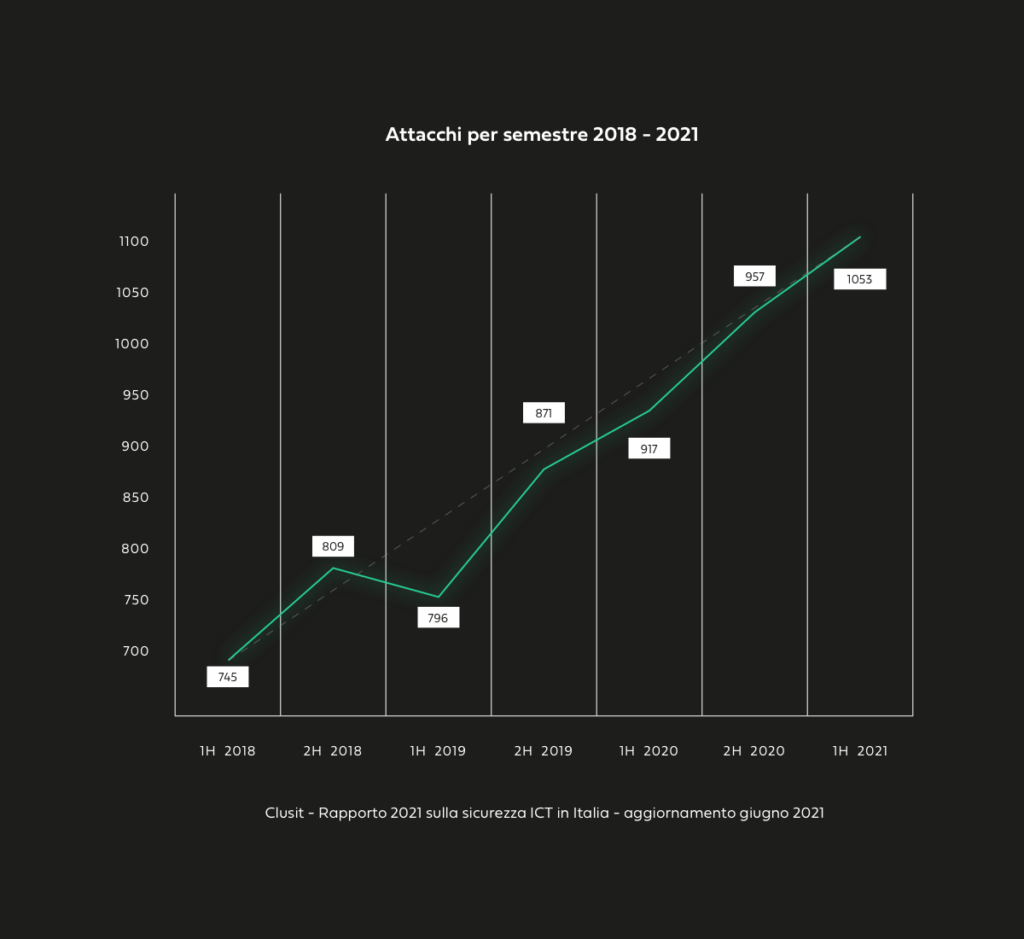

Se da un lato cresce di giorno in giorno il numero di persone che accedono ed usufruiscono di internet, in parallelo, inevitabilmente, cresce il numero di attacchi informatici sferrati. Anche questo trend, chiaramente, prevede un andamento al rialzo ed è quanto mai importante muoversi per prevenire possibili (ma a questo punto meglio dire probabili) attacchi.

I primi software antivirus risalgono agli anni ’80 e la loro strategia difensiva è riconoscere le signature malevole al fine di bloccare i malware.

Al giorno d’oggi questa strategia è ancora largamente diffusa, ma di pari passo con lo sviluppo del Machine Learning e dell’intelligenza artificiale sono nate le soluzioni EDR (Endpoint Detection & Response) che, a differenza dei tradizionali sistemi antivirus, basano la loro strategia difensiva sull’individuazione di comportamenti malevoli.

Di conseguenza, non si tratta più di conoscere a priori cosa sia malevolo per poterlo bloccare ma si analizza il comportamento di qualsiasi software al fine di capire se sia malevolo oppure no.

Con una soluzione EDR si possono così bloccare malware sconosciuti (0-day), cosa che non sarebbe possibile con una soluzione tradizionale che invece ha bisogno delle signature di un malware individuato in precedenza.

Oltretutto, dobbiamo ricordare che i malware di oggi sono polimorfici, questo significa che ogni loro “copia” non sarà mai uguale alla precedente; quindi, anche per questo motivo, non possiamo più affidarci ai classici antivirus. Ogni espressione di uno stesso malware si presenta in n modi differenti e non è possibile basare la difesa dei propri dispositivi su algoritmi statici che necessitano di una conoscenza a priori del software identificato come malevolo.

Ma come funziona una soluzione EDR?

Le soluzioni Endpoint Detection and Response sono pensate per monitorare continuamente gli endpoint ed intervenire via internet in caso di minacce. Questa costante “sorveglianza” avviene attraverso sensori e/o agent installati sugli endpoint che permettono di identificare attività malevole tra ciò che viene fatto dagli utenti. Le anomalie segnalate vengono inviate a un database per l’analisi e possono essere esaminate e approfondite dal team IT. Una soluzione EDR garantisce di fatto una protezione in tempo zero per qualsiasi software.

Read more