cyber attacks

Security Awareness: proteggere l’asset più importante, quello umano

10/06/2022

Riuscire a fare un bilancio positivo del 2021 non è facile, e l’impresa è resa ancor più complessa se l’aspetto sul quale ci si concentra è la cybersecurity. Il rapporto Clusit relativo appunto a quell’anno segnala che “Nel 2021 gli attacchi informatici nel mondo sono aumentati del 10% rispetto all’anno precedente, e sono sempre più gravi”.

Come avvengono questi attacchi? Anche in questo caso la risposta è chiara, limpida e poco rassicurante.

Risulta evidente che gli attacchi utilizzino come target principale le persone, come viene del resto confermato anche dalle statistiche di Proofpoint, azienda leader nel settore del Security Awareness, produttrice di quella che per 6 anni di fila è stata nominata la migliore soluzione di “Security Awareness Computer-Based Training” dal Magic Quadrant di Gartner.

Secondo l’azienda, infatti il 93% degli attacchi informatici sfrutta il fattore umano, o per meglio dire approfitta delle sue debolezze, e di questi attacchi ben il 96% viene sferrato attraverso una semplicissima mail.

A ciò si aggiunge un fatto ancor più preoccupante: la differenza di visione tra chi deve difendersi e chi attacca. Secondo Proofpoint, il budget di sicurezza informatica investito dalle aziende per mettere in sicurezza la parte e-mail costituisce in media l’8% del totale, ma è evidente che, se come abbiamo detto le mail costituiscono il principale vettore d’attacco, questo non può essere sufficiente.

Chi si occupa di sicurezza nelle aziende in generale si concentra principalmente sulla parte di networking, mentre chi attacca ha come target principale le persone!

No matter what technical controls your customers have, 99% of attacks are human-activated.

Questo non significa certo che non vada protetta la rete attiva e passiva di aziende e organizzazioni, ma deve essere chiaro che è indispensabile ed urgente mettere in cantiere tutto ciò che è necessario per proteggere l’utente finale che, di fatto, è il bersaglio più comune.

La protezione di qualsiasi asset, incluso quello “umano”, non può prescindere da un processo di valutazione dei rischi.

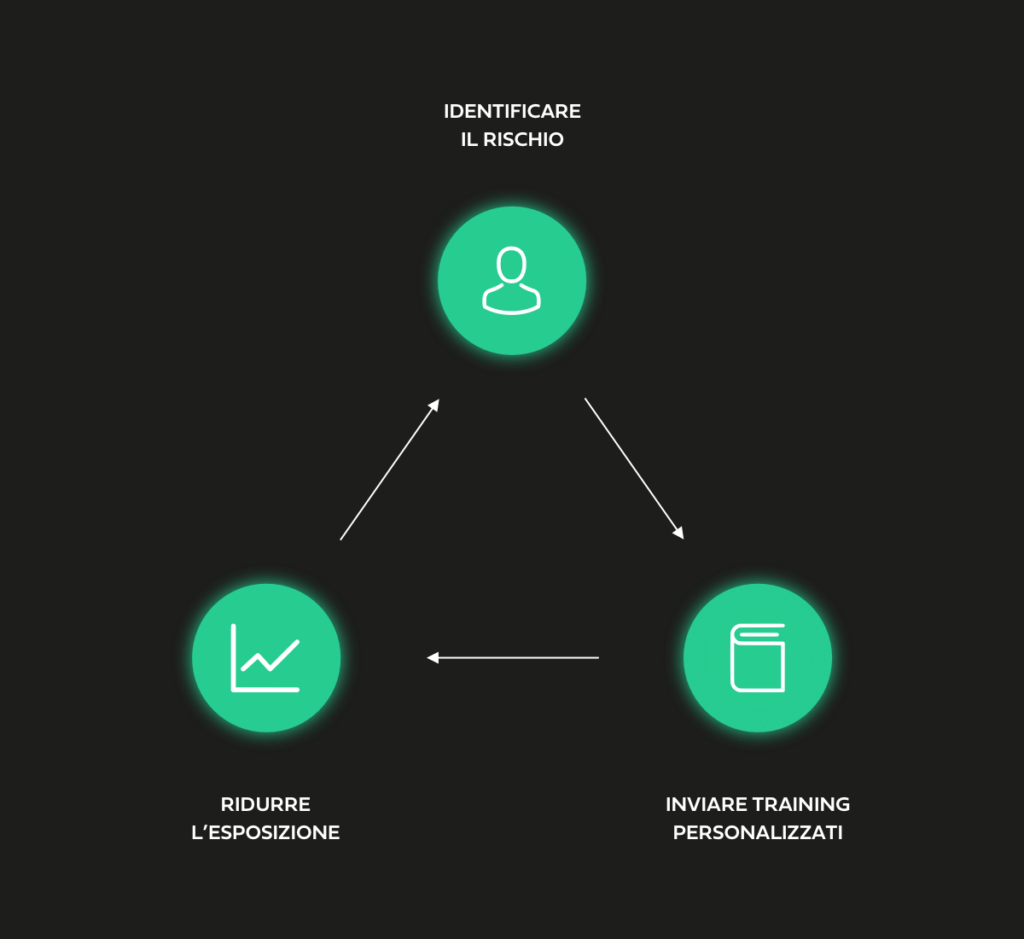

Il percorso da intraprendere può quindi essere così raffigurato:

- Identificare il rischio: ovvero identificare chi viene attaccato e valutare la sua capacità di proteggersi è il primo step. Bisogna comprendere le conoscenze sulla sicurezza informatica e la vulnerabilità alle minacce simulate, identificare le minacce già ricevute, per esempio via e-mail e verificare quanto le persone coinvolte ne siano consapevoli.

- Inviare training personalizzati: si tratta di creare dei training specifici basati sulle minacce presenti, sul comportamento dell’utente e sui knowledge gap, ottimizzando così il tempo di learning e preservando le risorse di business.

- Ridurre l’esposizione: gli utenti finali formati, saranno in grado di segnalare potenziali minacce riducendo così la superficie d’attacco. Gli utenti finali possono segnalare gli attacchi in tempo reale tramite un plug-in client di posta elettronica. In questo modo è possibile assegnare automaticamente la priorità agli attacchi utilizzando una componente di Intelligence, quindi rimuovere le minacce dalle altre caselle di posta, riducendo il tempo di risposta e l’esposizione al rischio.

Continuous Learning

People-centric Risk Reduction

Affinché gli utenti finali diventino la prima linea di difesa del cliente, raccomandiamo un approccio basato sulla formazione continua. Questo approccio ha consentito ai nostri clienti di ottenere una riduzione fino al 90% degli attacchi di phishing riusciti da infezioni selvagge e malware.

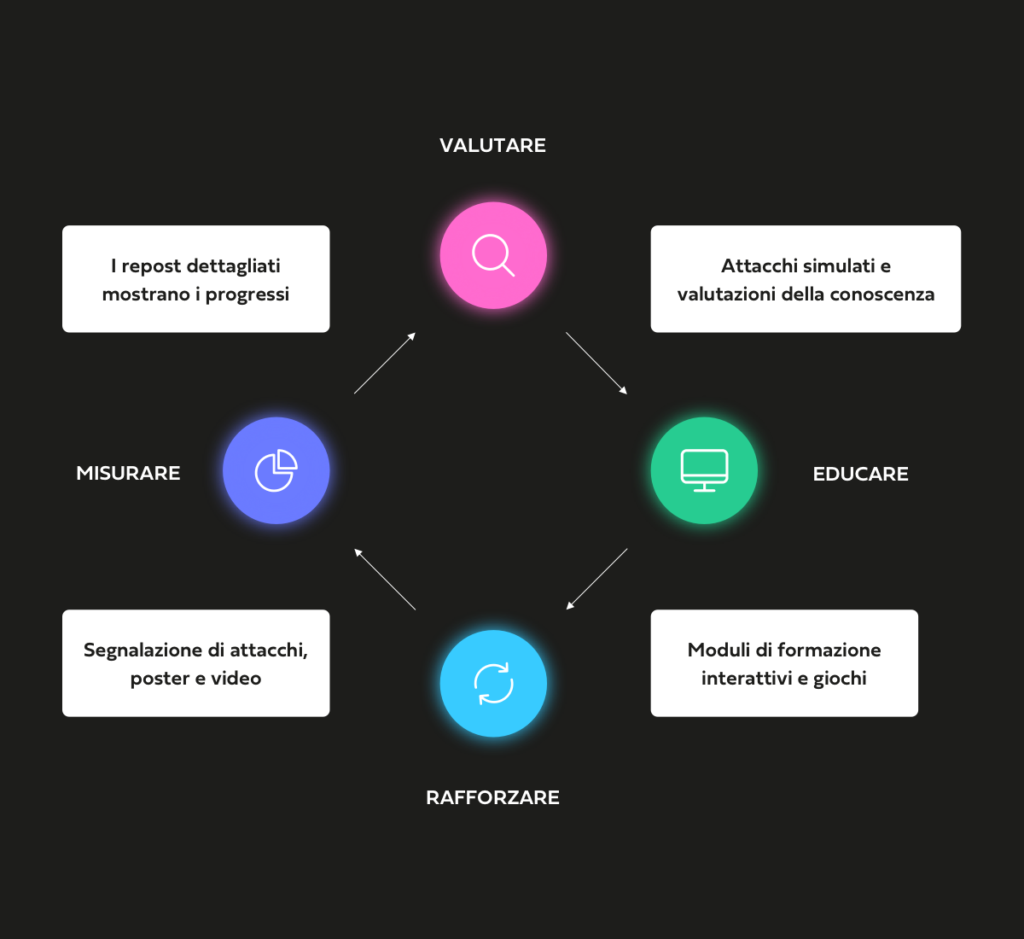

- Assessment: valutare la conoscenza dell’utente finale e la sua suscettibilità agli attacchi.

- Education: formazione continua composta da moduli di training suddivisi in vari topic. Permette di cambiare il comportamento dell’utente e renderlo consapevole dei rischi.

- Reinforcement: vengono forniti strumenti per rafforzare la conoscenza: da un pulsante per segnalare le mail che per l’utente sono ritenute malevole, ad un prodotto che assegna le priorità alle mail al fine di velocizzare l’alert all’incident response team.

Inoltre, vengono in aiuto video, poster e articoli di sensibilizzazione per aiutare gli end user a utilizzare e ricordare ciò che gli è stato insegnato durante la formazione.

Measurement: una volta completati tutti gli step precedenti è importante valutare il completamento dei training degli utenti nonché ottenere report di business intelligence relativi agli score, ai trend di miglioramento e agli argomenti per i quali gli utenti hanno una più bassa conoscenza e quindi rappresentano una falla per la superficie d’attacco aziendale. Tutto ciò consente un vero miglioramento continuo, personalizzato e automatico.

Read more